网络渗透基础(完成更新)

渗透基础

第二节课(11月6日)

基础知识

inet:网络接口的ip地址;ip地址由32位二进制数组成,前三位是网络部分,第四位用于标识特定的主机。

netmask:网络接口的子网掩码;子网掩码跟ip地址进行与的操作,来进行确定arp表的目的地址。

broadcast:网络接口的广播地址;broadcast的第四位ip地址,一般为255,表示广播消息,向着同一子网下所有主机进行消息的发送。

MAC地址(又称硬件地址或者是物理地址):显示网络接口的物理地址;

up/down:启用/禁用指定的接口

任务

1、Kali虚拟机采用桥接模式;物理机连接Guet-WiFi,Kali中查看网络配置并截图,能获得IP地址吗?

2、Kali虚拟机采用桥接模式;物理机连接手机热点,Kali中查看网络配置并截图,能获得IP地址吗?

3、对于1、2的结果,进行总结分析。

注:网络配置发生变化,建议重启网卡(操作命令见PPT)

任务一

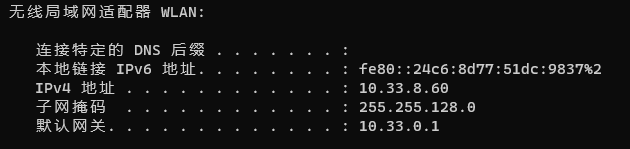

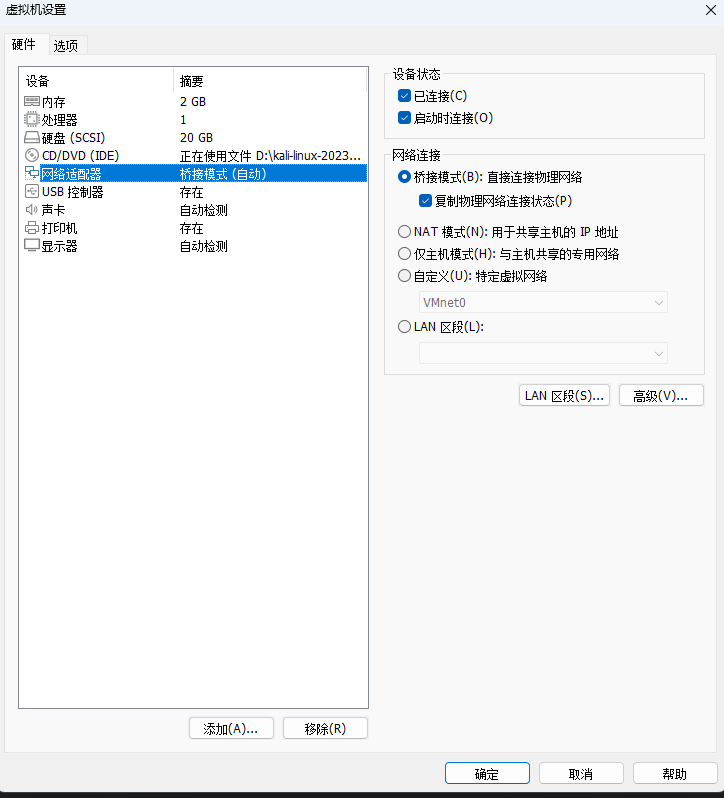

当前虚拟机使用了桥接模式,即虚拟机作为局域网中的一个独立主机,在物理机连接GUET_WIFI的情况下,先使用在物理机使用ipconfig命令查找主机的ip地址。

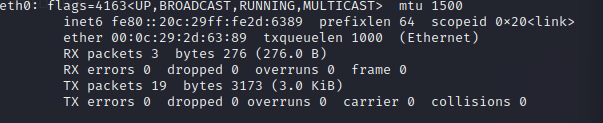

在虚拟机中使用ifconfig查找虚拟机的ip地址。

发现虚拟机的ip地址与物理机的ip地址并不相同,所以虚拟机不能查看虚拟机自己的ip地址。

任务二

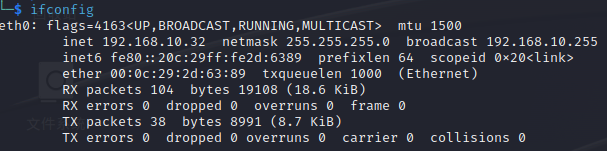

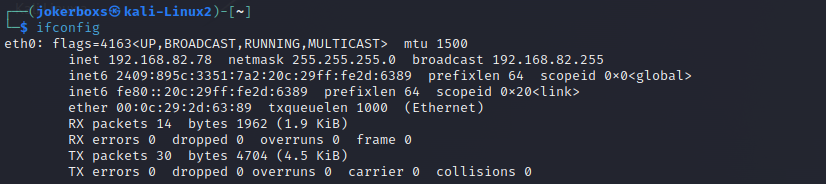

在虚拟机使用桥接模式下,并且物理机连接到手机的热点的情况下,首先对网卡进行重启’ifconfig eth0 down’ 和 ‘ifconfig eth0 up’命令。

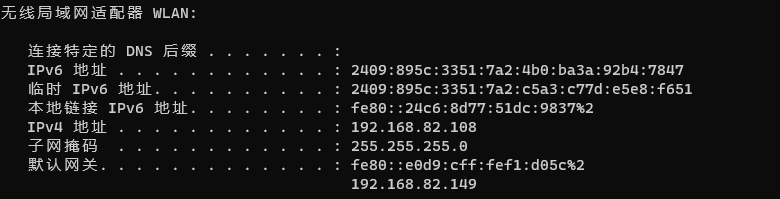

**’ifconfig’**对比之前的ip地址,发现ip地址发生了变化。但是物理机的ip地址和虚拟机的ip地址为相同网络环境下的不同主机。

物理机的ip地址为

任务三

连接校园网时,不能查看虚拟机的ip地址,虚拟机的ip地址与实际物理机的ip地址不是同一网络环境下。但是在连接手机热点时,虚拟机的ip地址与实际物理机的ip地址相同为同一网络环境下。

采用以下方法进行尝试:

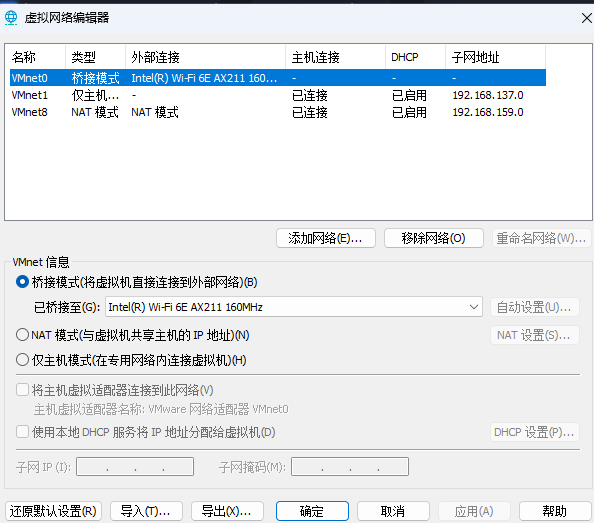

使用VMnet0表示使用桥接模式(VMnet0表示桥接模式 VMnet1表示仅主机模式 VMnet8表示NAT模式)

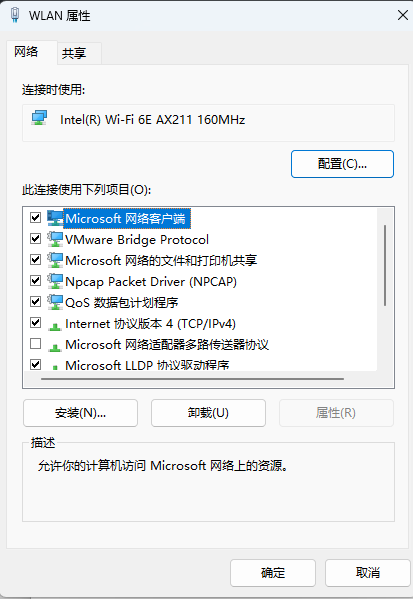

VM的桥接服务正常工作。

手动修改ip地址并且修改ip地址为虚拟机的ip地址(物理机ip地址+1),网关和子网掩码与物理机相同。

再一次使用ifconfig 进行IP地址查询 但是与之前的返回一样,并且发现使用虚拟机中的浏览器进行搜索,不能正常使用,所以并没有查询到虚拟机的地址

猜测校园网有某种机制对ip的发送进行了限制,可能是校园网的认证机制对设备需要进行认证导致的。

[11月20日]校园网可以根据MAC地址对设备的属性进行判断,判断为虚拟机将拒绝服务不会进行IP的分配

虚拟机的MAC地址跟真实设备的mac地址的规则相同(mac地址6字节48bit数据 前三个字节的OUI有IEEE组织注册给每一个网络设备生产厂商,每个厂商的OUI不同,为了对抗虚拟机在NAT虚拟网卡情况下可以对IP进行抢占造成ddos拒绝服务,校园网的dns服务器解析会对请求IP的设备进行mac地址检查,导致nat模式的虚拟机不能分配到对应的IP地址)

但是为了对IP地址进行申请,可以对虚拟机MAC地址进行修改(vmware docs中给出了为虚拟机手动进行分配MAC地址的操作:https://docs.vmware.com/cn/VMware-Workstation-Pro/17/com.vmware.ws.using.doc/GUID-495D93E9-06B3-43A7-9B1F-33822B42F429.html ),但是VM的虚拟机不支持使用任意MAC,VM虚拟机生成的MAC地址带有明显特征,校园网对这种特征进行检测就直接杀死了VM虚拟机的拒绝服务攻击思路。

(虚拟机的MAC地址的特征文章参考:https://www.cnblogs.com/Solomon-xm/articles/10253575.html)。

(虚拟网卡识别,对抗虚拟化网卡:https://juejin.cn/post/7150324677078941703)

第三节课(11月13日)

基础知识

网络的部分可以分为四个部分:

DMZ(隔离区) 外网 防火墙(FireWall) 内网

被动扫描 域名/子域名 CDN WAF(应用层防火墙)

DNS 域名解析系统 通过主机名称,最终得到主机对应的IP地址,这个过程叫做域名解析。

CDN 内容分发网络 主服务器(Origin Server IP)给边缘服务器(Edge Server IP)发送并且缓存数据,边缘服务器代替主服务器接收数据并且响应请求。

CMS 内容管理系统,方便对发布的网络内容进行管理。

TTL 数据包存活时间,每经过一个路由器就会-1。tracert +域名 可以查看经过的路由,不同的操作系统的ttl不同。

任务

1、与ZoomEye功能类似的搜索引擎还有哪些?

2、利用ZoomEye进行相关搜索,截图,发布到自己的Blog。

3、子域名收集,截图。

任务一

ZoomEye作为一个搜索引擎,可以对公网设备设备指纹进行检索和网站指纹进行检索。可以对CMS网站进行检索;搜索指定的尝试的网络设备;telnet远程登陆;网站信息搜集被动扫描。

与ZoomEye类似的搜索引擎:

Shodan(https://www.shodan.io/) 可以搜索几乎所有的联网设备,包括服务器,摄像头,打印机,路由器。

URL Scan(https://urlscan.io/) 扫描和分析网站中恶意连接的工具。

CVE 识别,定义与发布公开纰漏的漏洞CVE的官方站点。

Fofa(http://huashunxinan.net/product-fofa)白帽汇的强大网络空间资产搜索引擎,通过对网络空间测绘,帮助企业迅速进行网络资产分配。

鹰图(https://hunter.qianxin.com) 奇安信推出的全球互联网资产的搜集平台,可以对位置资产进行发现,定位热点,全端口扫描。

360Quake(https://360.net/) 360网络空间测绘系统,可以对全球的IPv4,IPv6地址进行持续性探测,实时感知网络空间各类资产并且发现其安全风险。

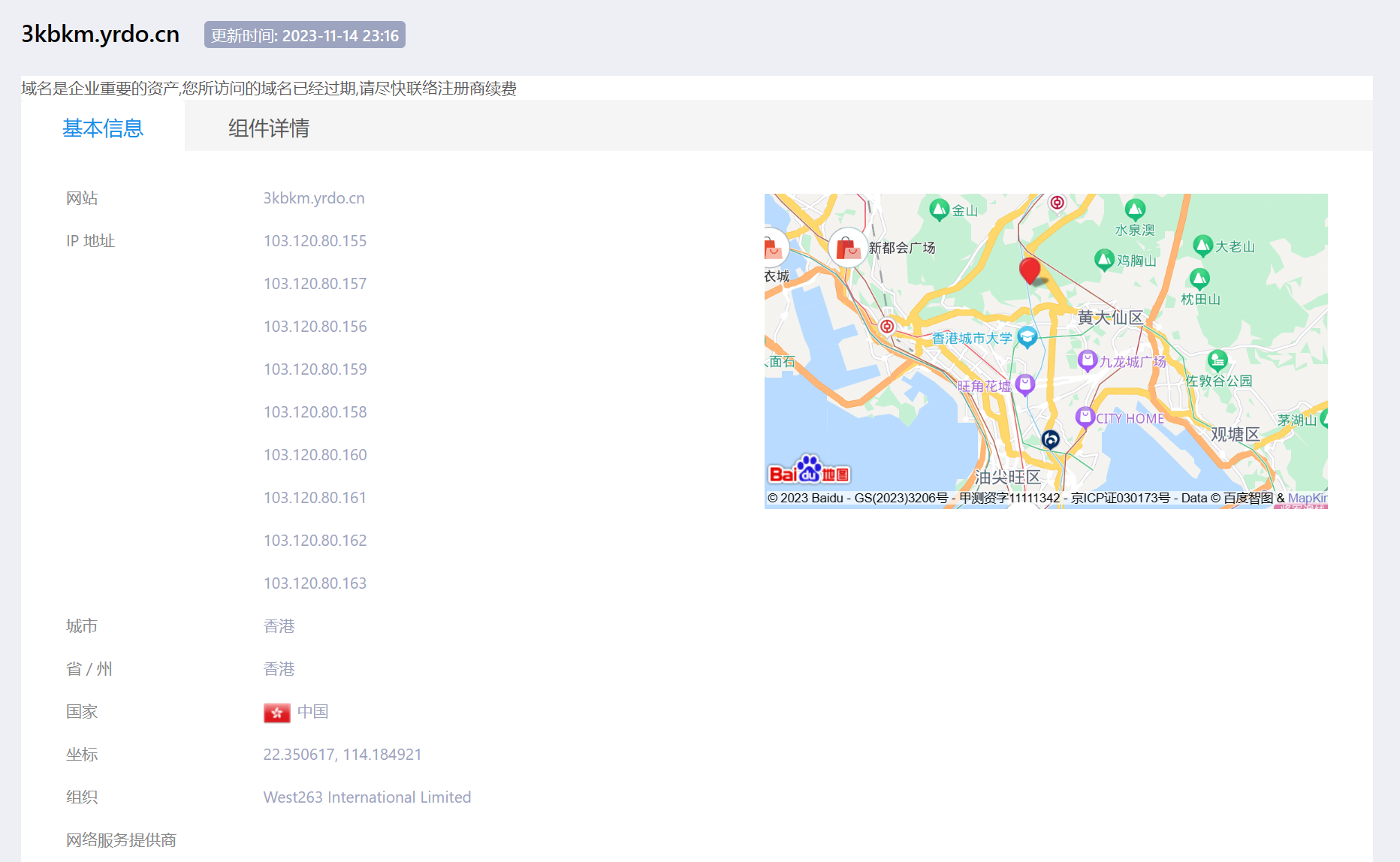

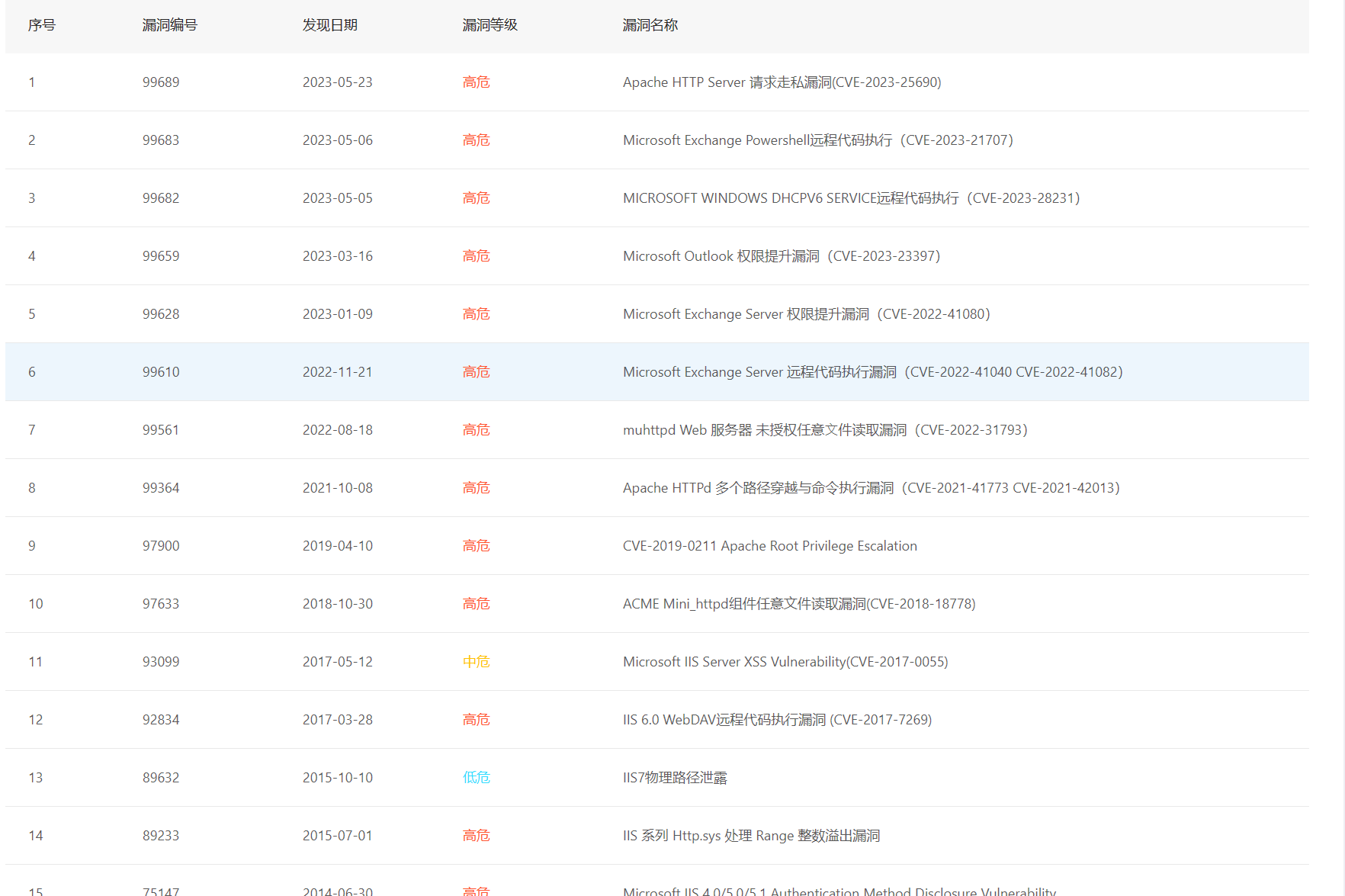

任务二

使用ZoomEye,对Microsoft相关漏洞设备进行查询,发现有香港的相关漏洞设备。

任务三

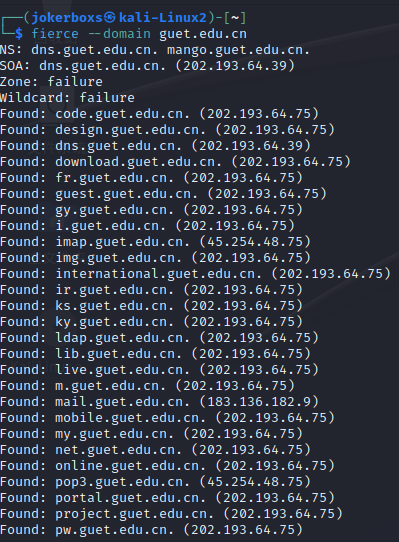

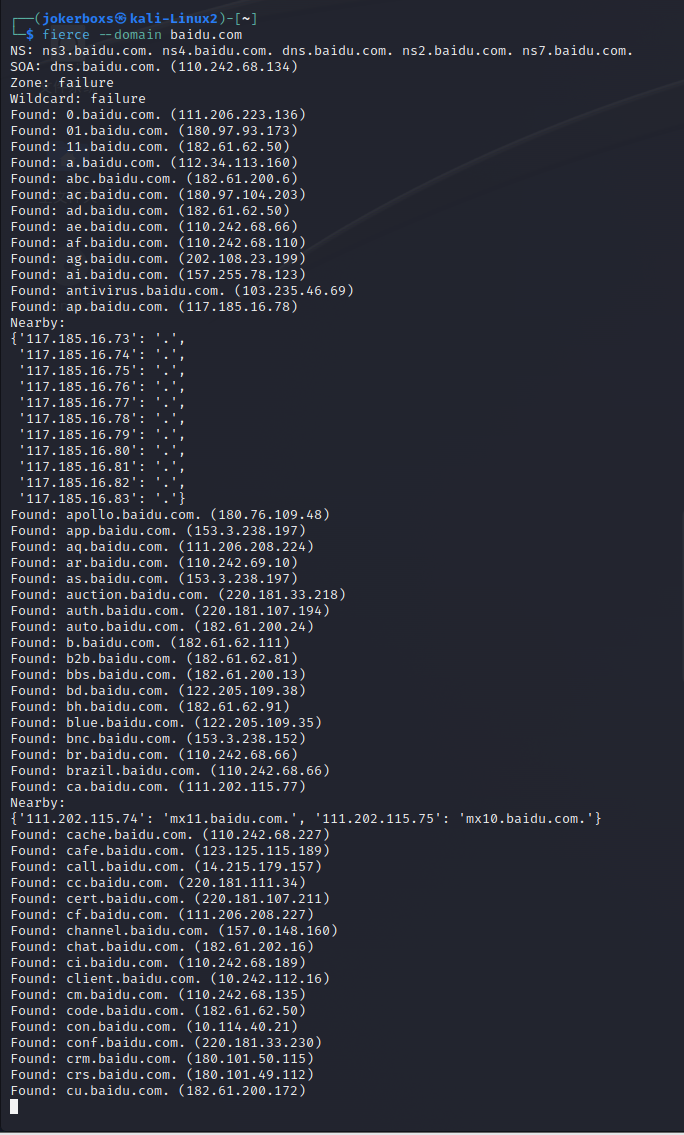

使用fierce工具对域名的子域名进行爆破

fierce 工具 可以使用 fierce命令对工具的具体命令进行查询

fierce -h 查询具体的命令使用

fierce –domain DOMAIN 可以对域名的子域名进行查询

使用IP138.com可以快速查询域名的子域名。

第四节课(11月20日)

基础知识

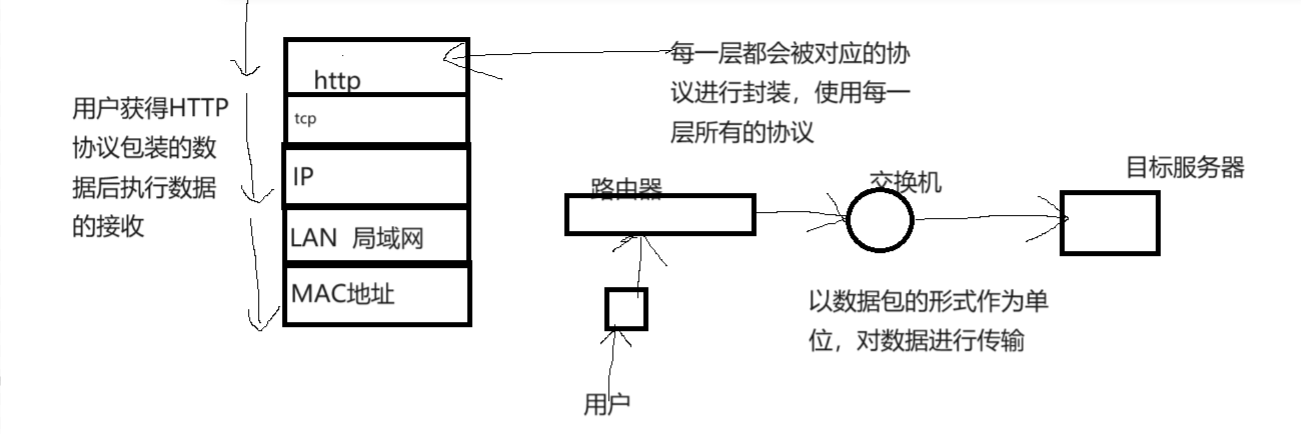

服务是垂直的,底层为高层提供服务。协议是水平的。

TCP/IP服务 垂直分为应用层、传输层、网际层(网际层和网络接口层可以一起划分为网络层)、网络接口层(可以详细划分为数据链路层、物理层)。

交换机(SWITCH)一般处于传输层,但是也可以存在于第三层的数据链路层。

传输层的端口类似于网络层的ip地址,对应的端口可以提供相应的服务,例如http协议默认使用80端口进行传输。

两台设备使用交叉线,可以进行正常的交互通信。

网络配置的网关使用第一个IP和最后一个IP

LAN(Local Area Network)/WAN(Wide Area Network)/MAN(Metropolitan Area Network)(局域网/广域网/城域网)

参考文章:https://zhuanlan.zhihu.com/p/421821214

三种网络类型区分在于网络领域的范围。LAN域网范围定义在1-5公里内,连接两台以上的设备例如学校周围的服务器,打印机或者是其他设备。MAN定义在60公里以内,可以作为覆盖一个城市的计算机网络可以作为骨干网,将一座城市的不同地点的设备进行连接起来,并且使用一些协议进行传输。WAN域网的作用范围被定义为连接不同地区局域网或者是城域网的计算机网络,相当于LAN和MAN,WAN的设备更加多样比如路由器,交换机,防火墙。对于WAN,使用的协议也有所区别。

LAN/WLAN(局域网/无线网络)

WLAN是一种无线网络,可以使用无线协议进行数据传输对设备进行连接将多台设备形成一个局域网。对于LAN(局域网)和WLAN的关系可以用父类和子类的关系进行定义,WLAN使用无线技术在多台设备之间形成LAN,可以说WLAN也是一种局域网。

WLAN被定义为狭义和广义两种类型。广义就指以任何无线电波作为信道进行传输数据。狭义就是指使用高频率无线射频作为介质进行传播(2.4G,bluetooth,wifi等等)

WiFi

wifi是WLAN这个网络系统中的一个所使用的协议(Wi-Fi指的是Wi-Fi联盟的商标,也是一种基于IEEE 802.11标准的无线网络通信技术,目的是改善基于IEEE 802.11标准的无线网络产品之间的互通性),WLAN对WiFi这个协议进行了包含。

GPON:代表千兆位无源光网络。是一种用于互联网接入的高速网络标准,主要用于光纤宽带服务。

参考文章:https://www.gpon.com/

isp:网络服务提供商

ACL:访问控制列表

DHCP:动态主机配置协议,是一种客户端/服务器协议,自动向IP协议的主机配置其IP地址和其他相关的配置信息,例如子网掩码和默认网关(动态主机配置协议 基于TCP/IP网络中每一个主机都有其唯一对应的IP地址才能访问网络以及资源,主机从一个网络中移动到另一个网络中时就会出现需要手动进行IP地址等设置).

socket 网络套接字(网络套接字在网络编程中被解释了 可以查看网络编程笔记)

公网范围内IP地址一定是唯一的。

第五节课(11月27日)

基础知识

DHCP协议 UDP端口68,源端口为DHCP服务器的端口,目的IP255:255:255:255进行广播

获得一次DHCP的过程

第六节课(12月4日)

基础知识

NAT 网络地址翻译

NAT 网络地址翻译 使用网络地址翻译对私有的IP地址转换到公网的IP的地址,也就是说在网络通信中需要建立通信需要将私有IP地址转换到公网IP,如果不转换为公网IP则不会对这个私有的IP地址进行访问。如果不进行IP地址的翻译,可以使用网络端口的映射,将一个私有的ip的端口映射到公网的IP,对公网IP的映射出的端口进行访问可以对私有网络中的私有IP的端口进行访问。举例,一个私有IP10.0.0.2:80映射自己的端口到公网IP192.168.10.2:80的端口,对这个公网的端口进行访问就可以对私有IP的端口10.0.0.2:80进行访问。

主动扫描

FTP 20端口 用于对服务器的数据传输;FTP 21端口 用于与服务器之间建立连接。

wireshark抓包 查看为什么http://www.guet.edu.cn的网络应该会访问80端口,但是访问了434端口。

第七节课(12月11日)

基础知识

使用Nmap扫描设备端口 nmap IP地址 /二级制数字位数 (子网掩码255.255.255.240) 240的二进制为1111 0000 所以在使用nmap扫描IP地址时,使用/28可以固定IP地址的28位,对后面四位的位不进行固定,进行遍历。

Ethical Hacking

Ethical Hacking理解 授权后对漏洞进行挖掘;努力提升自身的技术;在发现问题漏洞后对相关的网络服务提供者进行反馈解决。

ARP欺骗

参考文章:https://zhuanlan.zhihu.com/p/370507243

arp(Address Resolution Protocol)协议地址解析协议,通过IP地址获取物理地址的一个TCP/IP协议。主机发送消息会将包含目标IP的ARP请求广播发送到局域网的所有主机,并且会接收返回消息,以此对目标的的MAC地址进行接收。收到返回消息后将IP地址和对应的MAC地址存入到ARP缓存中,下一次的请求就会节约资源进行请求。局域网主机可以自主发送ARP应答消息,其他主机收到应答报文后不会对真实性进行检测,直接对将信息存入ARP。

通过对arp表进行修改(ARP的真实性进行修改),将一个主机的ARP表中本应对应的MAC地址进行篡改,使其本应该发送到目标主机的流量数据包改为发送到其他主机(攻击实施者的主机),也就是说可以对一个主机发出的流量进行代理。

第八节课(12月11日)

系统盘

BIOS(Basic Input Output System)基本输入输出系统,是一组固化到计算机主板上的ROM芯片上的程序。保存着输入输出的程序,系统设置信息,开机后自检程序和系统自启动程序。主要功能是为计算机提供最底层的,最直接的硬件设置控制和控制。

BOOT(启动引导程序) 被广泛使用于嵌入式系统的引导启动程序,可以帮助使用者快速启动程序。在计算机启动的过程中,bios会对所有硬件进行自检,并且会读取并储存设备信息。boot可以帮助用户对启动的详细选项进行设置,启动的系统或者是bios的某些设置。

kon-boot u盘启动

使用Ventoy制作系统盘,在进入系统主板的BIOS时,通过boot menu菜单修改启动方式,使用我们插入的系统盘对系统进行启动,可以直接绕过当前系统的密码对目标设备进行启动。

Windows越权

windows SAM HACK guest越权(虚拟机进行)